lunes, 22 de noviembre de 2010

No te fíes de todo

En este video se puede ver que se puede parar un acoso simplemente denunciandolo, hay que pedir ayuda, contarle lo que está pasando a otra persona adulta y no seguirle el juego a ese desconocido porque probablemente todo termine mal.

tuenti piénsalo antes de publicar 2

Se puede ver que una chica deja su foto en la cartelera del colegio y todo el mundo tiene su foto. La imagen se reproducia de incontables maneras, excediendo sus expectativas. Y en el momento en el cual ella desea quitar la imagen esta no desaparece, como si fuera en la web.

Think Before You Post (subtitulado en español)

En este video se muestra a una chica que subia sus datos, fotos, etc a internet haciendolas de manera publica. Así cualquiera podía acceder a ellas, pero sin estar conciente de sus consecuecias.

¿Nos conocemos? - Protección de menores en redes sociales y chats

Es un video infantil donde un chico habla con una persona que no sabe quien es. La persona lo engaña y el chico le va diciendo datos y arreglan con encontrarse hasta que el padre se da cuenta y no lo deja. Los padres deben saber con quien hablas y aconsejar.

Sniffer

A diferencia de los circuitos telefónicos, las redes de computadoras son canales de comunicación compartidos. El compartir, significa que las computadoras pueden recibir información proveniente de otras maquinas. Al capturar la información que viene de otra parte de la red se le llama "sniffing".

Las mas popular manera de conectar computadoras es a través del Ethernet. El cableado Ethernet trabaja por el envío de paquetes de información por todos los nodos de la red. El paquete contiene en su cabecera la dirección de la maquina destino. Solo la maquina que contenga dicha dirección podrá aceptar el paquete. Una maquina que acepte todos los paquetes sin importar los que contenga la cabecera, se dice que esta en estado promiscuo.

Un sniffer es un programa de para monitorear y analizar el trafico en una red de computadoras, detectando los cuellos de botellas y problemas que existan en ella.

Un sniffer puede ser utilizado para "captar", lícitamente o no, los datos que son transmitidos en la red. Un ruteador lee cada paquete de datos que pasa por el, determina de manera intencional el destino del paquete dentro de la red. Un ruteador y un sniffer, pueden leer los datos dentro del paquete así como la dirección de destino.

Keylogger

El keylogger es un diagnóstico utilizado en el desarrollo de software que se encarga de registrar las pulsaciones que se realizan sobre el teclado, para memorizarlas en un fichero o enviarlas a través de internet.

El registro de lo que se teclea puede hacerse tanto con medios de hardware como de software. Los sistemas comerciales disponibles incluyen dispositivos que pueden conectarse al cable del teclado y al teclado mismo. Escribir aplicaciones para realizar keylogging es trivial y, como cualquier programa computacional, puede ser distribuido a través de algunos troyanos o como parte de un virus informático o gusanos informatico.

Se dice que se puede utilizar un teclado virtual para evitar esto, ya que sólo requiere clics del ratón. Sin embargo, la aplicaciones más nuevas también registran pantallazos que anulan la seguridad de esta medida. Además, esto sería falso ya que los eventos de mensajes del teclado deben ser enviados al programa externo para que se escriba el texto, por lo que cualquier keylogger podría registrar el texto escrito mediante un teclado virtual.

Phishing

El "phishing" es una modalidad de estafa diseñada con la finalidad de robarle la identidad. El delito consiste en obtener información tal como números de tarjetas de crédito, contraseñas, información de cuentas u otros datos personales por medio de engaños. Este tipo de fraude se recibe habitualmente a través de mensajes de correo electrónico o de ventanas emergentes.

En esta modalidad de fraude, el usuario malintencionado envía millones de mensajes falsos que parecen provenir de sitios Web reconocidos o de su confianza, como su banco o la empresa de su tarjeta de crédito. Dado que los mensajes y los sitios Web que envían estos usuarios parecen oficiales, logran engañar a muchas personas haciéndoles creer que son legítimos. La gente confiada normalmente responde a estas solicitudes de correo electrónico con sus números de tarjeta de crédito, contraseñas, información de cuentas u otros datos personales.

Para que estos mensajes parezcan aun más reales, el estafador suele incluir un vínculo falso que parece dirigir al sitio Web legítimo, pero en realidad lleva a un sitio falso o incluso a una ventana emergente que tiene exactamente el mismo aspecto que el sitio Web oficial. Estas copias se denominan "sitios Web piratas". Una vez que el usuario está en uno de estos sitios Web, introduce información personal sin saber que se transmitirá directamente al delincuente, que la utilizará para realizar compras, solicitar una nueva tarjeta de crédito o robar su identidad.

domingo, 14 de noviembre de 2010

Joke

Un virus joke es un tipo de virus informático, cuyo objetivo es crear algún efecto molesto o humorístico como una broma. Es el tipos de malware que menos daño produce sobre el ordenador.

Los joke producen efectos muy variados:

* Hay una gran cantidad de jokes que hacen efectos sobre el cursor. Por ejemplo, tambalearlo o cambiar su icono cada pocos segundos

* Otros juegan directamente con la imagen del monitor, haciéndola girar o dando un efecto de temblor

* También hay algunos que abren y cierran constantemente la bandeja de CD o DVD, a la vez que muestran mensajes humorísticos en el monitor

* En ocasiones un joke puede producir efectos que al principio pueden asustar, colocando en el monitor una imagen en la que, por ejemplo, parezca que el ordenador ha sido totalmente formateado.

* En ocasiones pueden haber jokes que hagan aparecer en pantalla una pregunta con una única respuesta, y posteriormente mostrar un molesto mensaje por toda la pantalla.

* También los hay que hacen aparecer algún elemento molesto en la pantalla, como una mosca o una rana

* Por último, encontramos jokes que hacen aparecer una cantidad exagerada de ventanas que el usuario se ve obligado a cerrar una a una

* Igualmente, se pueden crear jokes de cualquier tipo, todo depende de la imaginación de su creador

* De interés: Cualquier joke puede ser cerrado con el Administrador de Tareas (Windows) o el Monitor del Sistema (Linux-Gnome)

Hoax

Los Hoaxs (broma o engaño), son mensajes con falsas alarmas de virus, o de cualquier otro tipo de alerta o de cadena (incluso solidaria o que involucra a nuestra propia salud), o de algún tipo de denuncia, distribuida por correo electrónico cuyo común denominador es pedirle que los distribuya "a la mayor cantidad de personas posibles". Su único objetivo es engañar y/o molestar.

Actualmente muchos mensajes hoax de falsas alertas y que piden que se reenvíen, en poco tiempo se convierten en spam ya que recolectan muchas direcciones de correo.

Gusano

Un worm o gusano informático es similar a un virus por su diseño, y es considerado una subclase de virus. Los gusanos informáticos se propagan de ordenador a ordenador, pero a diferencia de un virus, tiene la capacidad a propagarse sin la ayuda de una persona. Un gusano informático se aprovecha de un archivo o de características de transporte de tu sistema, para viajar. Lo más peligroso de los worms o gusanos informáticos es su capacidad para replicarse en tu sistema, por lo que tu ordenador podría enviar cientos o miles de copias de sí mismo, creando un efecto devastador enorme. Un ejemplo sería el envío de una copia de sí mismo a cada uno de los contactos de tu libreta de direcciones de tu programa de email. Entonces, el gusano se replica y se envía a cada uno de los contactos de la libreta de direcciones de cada uno de los receptores, y así continuamente. Debido a la naturaleza de copiado de un gusano informático y de su capacidad de viajar a través de redes el resultado final, en la mayoría de los casos, es que el gusano consume demasiada memoria de sistema (o anchura de banda de la red), haciendo que los servidores y los ordenadores individuales dejen de responder. En ataques de gusano recientes, como el del gusano Blaster Worm, el gusano está diseñado para hacer un túnel en tu sistema y permitir que usuarios malévolos controlen remotamente tu ordenador.

Troyano

Un troyano informático, caballo de Troya o Trojan Horse está tan lleno de artimañas como lo estaba el mitológico caballo de Troya del que se ha tomado el nombre. A primera vista el troyano parece ser un programa útil, pero en realidad hará daño una vez instalado o ejecutado en tu ordenador. Los que reciben un troyano normalmente son engañados a abrirlos porque creen que han recibido un programa legítimo o archivos de procedencia segura. Cuando se activa un troyano en tu ordenador, los resultados pueden variar. Algunos troyanos se diseñan para ser más molestos que malévolos (como cambiar tu escritorio agregando iconos de escritorio activos tontos), mientras que otros pueden causar daño serio, suprimiendo archivos y destruyendo información de tu sistema. Suele ser un programa pequeño alojado dentro de una aplicación, una imagen, un archivo de música u otro elemento de apariencia inocente, que se instala en el sistema al ejecutar el archivo que lo contiene. Una vez instalado parece realizar una función útil pero internamente realiza otras tareas de las que el usuario no es consciente, de igual forma que el Caballo de Troya que los griegos regalaron a los troyanos. Habitualmente se utiliza para espiar, usando la técnica para instalar un software de acceso remoto que permite monitorizar lo que el usuario legítimo de la computadora hace y, por ejemplo, capturar las pulsaciones del teclado con el fin de obtener contraseñas u otra información sensible. La mejor defensa contra los troyanos es no ejecutar nada de lo cual se desconozca el origen y mantener software antivirus actualizado. Es recomendable también instalar algún software anti troyano, de los cuales existen versiones gratis aunque muchas de ellas constituyen a su vez un troyano. Otra solución bastante eficaz contra los troyanos es tener instalado un firewall. Otra manera de detectarlos es inspeccionando frecuentemente la lista de procesos activos en memoria en busca de elementos extraños, vigilar accesos a disco innecesarios, etc. A diferencia de los virus y gusanos, los troyanos ni se auto replican ni se reproducen infectando otros archivos.

Adware

Adware es una palabra inglesa que nace de la contracción de las palabras Advertising Software, es decir, programas que muestran anuncios. Se denomina adware al software que muestra publicidad, empleando cualquier tipo de medio: Pop-Up, Banners, cambios en la página de inicio o de búsqueda del navegador, etc. La publicidad está asociada a productos y/o servicios ofrecidos por los propios creadores o por terceros. El adware puede ser instalado con el consentimiento del usuario y su plena conciencia, pero en ocasiones no es así. Lo mismo ocurre con el conocimiento o falta del mismo acerca de sus funciones. Los desarrolladores usan el adware como recurso para lograr ingresos económicos de sus programas, que usualmente son gratuitos. A veces los usuarios pueden pagar para que desaparezca la publicidad de las aplicaciones adware. No deben asociarse este tipo de programas con aquellos que incluyen spywares, aunque es cierto que muchas veces van de la mano. Muchos programas adware monitorizan la actividad de sus usuarios sin su consentimiento. Un ejemplo de esto último es el Kazaa.

Malware

El Malware es un tipo de software que tiene como objetivo infiltrarse o dañar una computadora sin el consentimiento de su propietario. El término malware es muy utilizado por profesionales de la informática para referirse a una variedad de software hostil, intrusivo o molesto. El término virus informático es utilizado en muchas ocasiones para referirse a todos los tipos de malware, incluyendo los verdaderos virus. El software es considerado malware en base a las intenciones del autor a la hora de crearlo. El término malware incluye virus, gusanos, troyanos, la mayoría de los rootkits, spyware, adware intrusivo, crimeware y otros software maliciosos e indeseables. Malware no es lo mismo que software defectuoso, este último contiene bugs peligrosos pero no de forma intencionada. El modo más común que tienen los criminales para infectar a los usuarios con malware es a través de Internet, sobre todo vía e_mail y Web.

Spyware

Los programas espía o spyware son aplicaciones que se encargan en recompilar información sobre una persona u organización sin su conocimiento. La función más común que tienen estos programas es la de recopilar información sobre el usuario y distribuirlo a empresas publicitarias u otras organizaciones interesadas para poder lucrar con estas, pero también se han empleado en círculos legales para recopilar información contra sospechosos de delitos, como en el caso de la piratería de software o para las tarjetas de credito. Además pueden servir para enviar a los usuarios a sitios de internet que tienen la imagen corporativa de otros, con el objetivo de obtener información importante. Pueden tener acceso por ejemplo a: dirección IP y DNS, el correo electrónico y el password, teléfono, país, páginas que se visitan, que tiempos se está en ellas y con que frecuencia se regresa, que software está instalado en el equipo y cual se descarga, que compras se hacen por internet, tarjeta de crédito y cuentas de banco. Los spyware pueden ser instalados en un ordenador mediante un virus o troyano que se distribuye por correo electrónico, como el programa Magic Lantern desarrollado por el FBI, o bien puede estar oculto en la instalación de un programa aparentemente inocuo. Los programas de recolección de datos instalados con el conocimiento del usuario no son realmente programas espías si el usuario comprende plenamente qué datos están siendo recopilados y a quién se distribuyen. Los cookies son un conocido mecanismo que almacena información sobre un usuario de internet en su propio ordenador, y se suelen emplear para asignar a los visitantes de un sitio de internet un número de identificación individual para su reconocimiento subsiguiente. Sin embargo, dado que un sitio Web puede emplear un identificador cookie para construir un perfil del usuario y éste no conoce la información que se añade a este perfil, se puede considerar a los cookies una forma de spyware. Estos datos pueden ser empleados para seleccionar los anuncios publicitarios que se mostrarán al usuario, o pueden ser transmitidos a otros sitios u organizaciones.

Virus

Un virus informático se adjunta a un programa o archivo de forma que pueda propagarse, infectando los ordenadores a medida que viaja de un ordenador a otro.

¿Qué es un virus informático? - Definición de virus informático

Un virus informático es un programa o software que se autoejecuta y se propaga insertando copias de sí mismo en otro programa o documento.

Un virus informático se adjunta a un programa o archivo de forma que pueda propagarse, infectando los ordenadores a medida que viaja de un ordenador a otro.

Como los virus humanos, los virus de ordenador pueden propagarse en gran medida: algunos virus solo causan efectos ligeramente molestos mientras que otros pueden dañar tu hardware, software o archivos.

Casi todos los virus se unen a un fichero ejecutable, lo que significa que el virus puede estar en tu ordenador pero no puede infectarlo a menos que ejecutes o abras el programa infectado. Es importante observar que un virus no puede continuar su propagación sin la acción humana, (por ejemplo ejecutando un programa infectado).

La gente contribuye a la propagación de los virus, muchas veces sin saberlo, al compartir archivos infectados o al enviar e-mails con virus como archivo adjunto en el email.

La inserción del virus en un programa se llama infección, y el código infectado del archivo (o ejecutable que no es parte de un archivo) se llama hospedador (host).

Los virus son uno de los varios tipos de Malware o software malévolo.

Algunos virus tienen una carga retrasada, que a veces se llama bomba. Por ejemplo, un virus puede exhibir un mensaje en un día o esperar un tiempo específico hasta que ha infectado cierto número de hospedadores. Sin embargo, el efecto más negativo de los virus es su autoreproducción incontrolada, que sobrecarga todos los recursos del ordenador.

lunes, 6 de septiembre de 2010

lunes, 30 de agosto de 2010

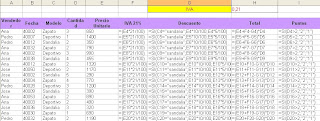

Filtros

Autofiltro, que incluye filtrar por selección, para criterios simples

Filtro avanzado, para criterios más complejos

A diferencia de la ordenación, el filtrado no reorganiza los rangos. El filtrado oculta temporalmente las filas que no se desea mostrar.

Cuando Excel filtra filas, le permite modificar, aplicar formato, representar en gráficos e imprimir el subconjunto del rango sin necesidad de reorganizarlo ni ordenarlo.

Auto filtro

Cuando utilice el comando Autofiltro, aparecerán las flechas de Autofiltro a la derecha de los rótulos de columna del rango filtrado.

Filtro avanzado

El comando Filtro avanzado permite filtrar un rango en contexto, como el comando Autofiltro, pero no muestra listas desplegables para las columnas. En lugar de ello, tiene que escribir los criterios (criterios: condiciones que se especifican para limitar los registros que se incluyen en el conjunto de resultados de una consulta o un filtro.) según los cuales desea filtrar los datos en un rango de criterios independiente situado sobre el rango. Un rango de criterios permite filtrar criterios más complejos.

lunes, 17 de mayo de 2010

martes, 27 de abril de 2010

Formulas excel: Contara

Sintaxis

CONTARA(valor1;valor2;...)

Valor1, valor2, ... son de 1 a 30 argumentos que representan los valores que desea contar. En este caso, un valor es cualquier tipo de información, incluyendo texto vacío ("") pero excluyendo celdas vacías. Si un argumento es una matriz o una referencia, se pasan por alto las celdas vacías que se encuentran en la matriz o en la referencia. Si no necesita contar valores lógicos, texto, o valores de error, use la función CONTAR.

Formulas excel: Contar si

CONTAR.SI(rango;criterio)

Rango es el rango dentro del cual desea contar las celdas.

Criterio es el criterio en forma de número, expresión, referencia a celda o texto, que determina las celdas que se van a contar. Por ejemplo, los criterios pueden expresarse como 32, "32", ">32", "manzanas" o B4.

Formulas excel: Contar

=CONTAR(A1:A20)

En este ejemplo, si cinco de las celdas del rango contienen números, el resultado es 5.

La sintaxis de la función CONTAR tiene los siguientes argumentos (argumento: valor que proporciona información a una acción, un evento, un método, una propiedad, una función o un procedimiento.):

- valor1 Obligatorio. Primer elemento, referencia de celda o rango en el que desea contar números.

- valor2, ... Opcional. Hasta 255 elementos, celdas de referencia o rangos adicionales en los que desea contar números.

Nota Los argumentos pueden contener o hacer referencia a una variedad de diferentes tipos de datos, pero sólo se cuentan los números.

lunes, 26 de abril de 2010

martes, 6 de abril de 2010

Fórmulas Lógicas

fórmula: =si(k3>=6;"si";"no")

La función =SI( )

La función =SI( ) es una de las más potentes que tiene Excel.

Esta función comprueba si se cumple una condición.

Si ésta se cumple, da como resultado VERDADERO.

Si la condición no se cumple, da como resultado FALSO. Obseva la sintaxis:

=SI(Condición;Verdadero;Falso)

Esta es la forma más simple de representar esta función. Vamos a proponer un ejemplo:

Observa el gráfico.Vamos a colocar una función =SI( ) en la celda B4 (celda rosa del descuento).

Vamos a hacer que la factura del ejemplo anterior nos haga un descuento del 10% sólo en el caso de cobrar al contado. La fórmula se colocará en la celda B4 y será la siguiente:

=SI(C1="Contado";B3*10%;0;)

Esta fórmula mirará si en la casilla C1 (celda amarilla) existe la palabra Contado. En tal caso, ejecutará una fórmula (10% de descuento), en caso contrario, colocará simplemente un cero en la celda B4, es decir, no realizará ningún cálculo. Observa el resultado: